Überblick

Im Projekt DRIM werden Grundlagen, Techniken und Einsatzszenarien

für ein datenschutzgerechtes Identitätsmanagement erforscht.

Im Projekt DRIM sind, teilweise aufbauend auf vorausgegangenen Projekten,

bereits mehrere Softwarebibliotheken entstanden, die hier

verfügbar sind. Das Ziel des Projektes ist es, mit Hilfe dieser

Bibliotheken einen funktionsfähigen Prototypen für ein

Identitätsmanagementsystem zu entwickeln. Weiterhin werden Einsatzszenarien

erstellt, in denen das Identitätsmanagementsystem getestet und

evaluiert werden kann.

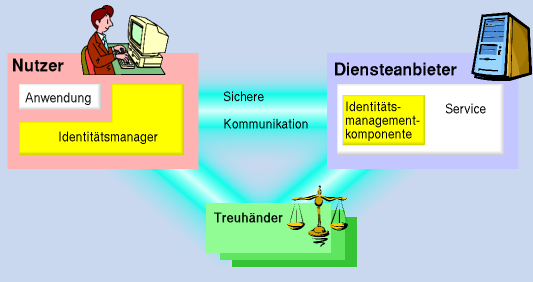

Im folgenden Bild ist die Architektur des Identitätsmanagementsystems

überblicksmäßig dargestellt.

Bisher sind folgende Softwarebibliotheken verfügbar:

-

SSONET: Eine Bibliothek für sichere

Netzwerkkommunikation,

die die Nutzung des Anonymitätsdienstes JAP

unterstützt.

-

IDMAN: Der eigentliche Identitätsmanager.

-

PSMAN: Eine Bibliothek zur Verwaltung der im

Identitätsmanager anfallenden Daten in einer Datenbank.

-

PKI: Ein Service, der für Nutzer Pseudonyme

ausstellt, und die Zugehörigkeit von Pseudonymen zu Nutzern beglaubigt.

-

Showcase: Eine einfache Beispielanwendung

für das Identitätsmanagement.

-

Web Proxy: Erweiterung des Webservers

Jigsaw, die es ermöglicht, Verbindungen zum

Webserver unter Pseudonym aufzubauen.

Was ist datenschutzgerechtes Identitätsmanagement?

Unter Identitätsmanagement versteht man die Verwaltung

personenbezogener Daten im eigenen Computer/PDA/Handy.

Der Name ,,Identitätsmanagement'' wurde gewählt, da das Konzept den

Nutzer dabei unterstützen soll, in verschiedenen Situationen

unter verschiedenen Identitäten zu agieren, die durch Dritte nicht

notwendigerweise als dem gleichen Nutzer zugehörig erkannt werden können.

Dadurch wird es Dritten (Webservices, Werberingen) erschwert, über

Nutzer (ohne deren Einverständnis) umfangreiche Profile anzulegen.

Unter Verwaltung wird hierbei folgendes zusammengefaßt:

-

Speichern personenbezogener Daten im Identitätsmanager.

Personenbezogene Daten müssen nicht mehr von verschiedenen Anwendungen

einzeln gespeichert werden, sondern sie sind nur noch an einem

zentralen Punkt, dem Identitätsmanager, gespeichert. Das erleichtert

zum einen dem Nutzer den Überblick über seine personenbezogenen Daten

im Computer, zum anderen können Anwendungen über einheitliche

Schnittstellen auf die Daten zugreifen.

-

Überwachen der Herausgabe von personenbezogenen Daten während der

Netzwerkkommunikation. Der Identitätsmanager registriert jede

Herausgabe personenbezogener Daten während der Kommunikation

im Netzwerk. Der Nutzer kann dadurch genau verfolgen, wann welchem

Kommunikationspartner welche Daten übermittelt wurden. Dadurch

wird ihm auch ermöglicht, bei Bedarf gezielt Löschung oder Änderung

derartiger Daten (gemäß Datenschutzgesetz) bei Kommunikationspartnern

zu beantragen.

-

Festlegen von Regeln für die Herausgabe personenbezogener Daten.

Im Identitätsmanager können Regeln aufgestellt werden, die festlegen,

wann an welchen Kommunikationspartner für welchen Zweck welche Daten

herausgegeben werden sollen. Damit kann verhindert werden, daß Daten

ungewollt veröffentlicht werden.

-

Ermöglichen von anonymer und pseudonymer Kommunikation.

Identitätsmanagement ermöglicht die Benutzung (kryptographischer)

Pseudonyme in der Netzwerkkommunikation. Durch unterschiedliche

Pseudonyme für unterschiedliche Aktionen oder Anwendungen

können jeweils unterschiedliche Anonymitätsgrade erreicht werden.

-

Verwendung von Zertifikaten und Credentials zum pseudonymen

Vorzeigen beglaubigter Merkmale.

Mit Hilfe der kryptographischen Pseudonyme ist es möglich, personenbezogene

Daten des Nutzers durch Zertifikate an die Pseudonyme zu binden, bzw.

die Zugehörigkeit von Daten zu Pseudonymen durch Dritte beglaubigen

zu lassen. Durch Vorzeigen eines Zertifikats bei einem Kommunikationspartner

kann ein Nutzer den Besitz von Eigenschaften beweisen, ohne dabei seine

Identität preisgeben zu müssen.

-

Unterstützung für vertrauliche, integere und anonyme Kommunikation.

Der Identitätsmanager unterstützt die Verwendung von vertraulicher,

integerer und anonymer Kommunikation, da nur so der durch die Verwendung

von Pseudonymen erreichte Schutz auch vor Abhörern im Netzwerk

(z.B. Internet-Service-Provider, Nutzer der Abhörschnittstellen bei

ISPs) gewährleistet werden kann.

Warum wird Identitätsmanagement benötigt?

Wenn ein Nutzer Aktionen im Internet ausführt, ist dies im Netzwerk sowie

natürlich für die Kommunikationspartner sichtbar. Durch die Verwendung

eindeutiger Kennzeichen (z.B. IP-Adresse, Cookies, ...) können leicht

sehr viele Aktionen dem selben Nutzer zugeordnet werden. Dies ermöglicht

das Erstellen umfangreicher Profile über den Nutzer, die teilweise

brisanten Inhalt haben können.

Bisher gibt es kaum Möglichkeiten für den Nutzer dieses zu verhindern.

Nur für manche Dienste (z.B. WWW) hat er unter Umständen die Möglichkeit,

Anonymitätsdienste zu benutzen. Dadurch ist der Nutzer aber wiederum

völlig anonym, und es ist oft schwierig für Diensteanbieter, Nutzerangaben

zu überprüfen.

Durch den Einsatz von Pseudonymen und Zertifikaten

soll das Identitätsmanagement hier einen Kompromiß ermöglichen.

Nutzer können unter Pseudonym im Netzwerk agieren, es ist aber möglich,

mit Hilfe von Zertifikaten (beglaubigte) personenbezogene Daten

an das Pseudonym zu binden, und diese zu übermitteln. So können

Diensteanbieter die von ihnen benötigten Daten zuverlässig erhalten,

ohne daß der Nutzer notwendigerweise seine Identität preisgibt bzw.

umfangreiche Profile über ihn erstellt werden können.

Marit Köhntopp,

Andreas Pfitzmann: Informationelle Selbstbestimmung

durch Identitätsmanagement; in: it+ti Informationstechnik und

Technische Informatik, Schwerpunktthema "IT-Sicherheit" 5/2001;

Oldenbourg Wissenschaftsverlag, München, September 2001; 227-235 Marit Köhntopp,

Andreas Pfitzmann: Informationelle Selbstbestimmung

durch Identitätsmanagement; in: it+ti Informationstechnik und

Technische Informatik, Schwerpunktthema "IT-Sicherheit" 5/2001;

Oldenbourg Wissenschaftsverlag, München, September 2001; 227-235

Sebastian Clauß, Marit Köhntopp:

Identity Management and

Its Support of Multilateral Security; in: Computer Networks 37 (2001),

Special Issue on Electronic Business Systems;

Elsevier, North-Holland 2001; 205-219 Sebastian Clauß, Marit Köhntopp:

Identity Management and

Its Support of Multilateral Security; in: Computer Networks 37 (2001),

Special Issue on Electronic Business Systems;

Elsevier, North-Holland 2001; 205-219

Eine umfangreiche Sammlung von

Literatur

zum Thema Identitätsmanagement

wurde von Marit Hansen erstellt.

Mehr Informationen rund um Identitätsmanagement gibt es außerdem beim

Unabhängigen

Landeszentrum für Datenschutz Schleswig-Holstein.

Sebastian Clauß

Hans-Grundig-Straße 25

Raum 115

D-01307 Dresden

Thomas Kriegelstein

Hans-Grundig-Straße 25

Raum 115

D-01307 Dresden

E-Mail: sebastian.clauss@tu-dresden.de

Fax: +49 (0) 351 463-38255

|

Marit Köhntopp,

Andreas Pfitzmann: Informationelle Selbstbestimmung

durch Identitätsmanagement; in: it+ti Informationstechnik und

Technische Informatik, Schwerpunktthema "IT-Sicherheit" 5/2001;

Oldenbourg Wissenschaftsverlag, München, September 2001; 227-235

Marit Köhntopp,

Andreas Pfitzmann: Informationelle Selbstbestimmung

durch Identitätsmanagement; in: it+ti Informationstechnik und

Technische Informatik, Schwerpunktthema "IT-Sicherheit" 5/2001;

Oldenbourg Wissenschaftsverlag, München, September 2001; 227-235 Sebastian Clauß, Marit Köhntopp:

Identity Management and

Its Support of Multilateral Security; in: Computer Networks 37 (2001),

Special Issue on Electronic Business Systems;

Elsevier, North-Holland 2001; 205-219

Sebastian Clauß, Marit Köhntopp:

Identity Management and

Its Support of Multilateral Security; in: Computer Networks 37 (2001),

Special Issue on Electronic Business Systems;

Elsevier, North-Holland 2001; 205-219